Поиск уязвимостей

Чем отличается работа исследователя от работы программиста в компьютерных науках, какие математические методы применяются при поиске уязвимостей в программном обеспечении и как развивалась криптография

48361

15 декабря 2017

Сохранить в закладки

Гид

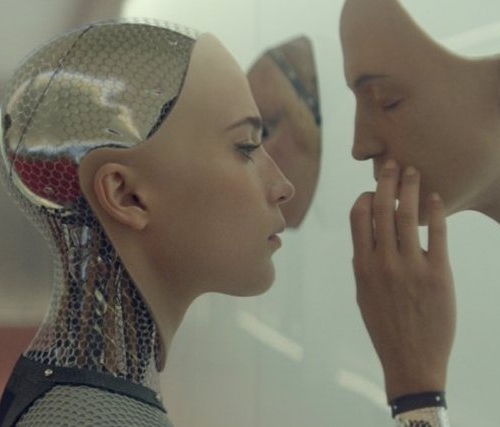

Скрытые угрозы

Над материалом работали

технологии

608 публикаций